最近一段時間一直在搞Cloudflare的一些工作,特别去了解和使用批量重定向、頁面規則、托管規則、反機器人流量等防護功能,而這些功能之間的順序關系無疑是很重要的,今天正好看了這方面的一些文章,記錄下來:

- Traffic Sequence: Which Product Runs First?

- Order and Priority of Cloudflare Firewall Rules

- A new WAF experience

記得幾個月前看到Cloudflare改版時有一幅流量順序的圖,後來Cloudflare再次改版後就沒有看到過了,今天在《全新的 WAF 體驗》這篇文章中找到了這幅圖,複制下來保存:

圖片不太清晰,我打字記錄,括号中是我的注釋筆記:

- DDoS / 分布式拒絕服務(目前看我們網站遇到DDos攻擊的情況很少)

- URL Rewrites / URL重寫(我們主要使用批量重定向功能,URL重寫用得很少)

- Page Rules / 頁面規則(複雜規則重定向、部分路徑不緩存、最後一條一般是“緩存所有”)

- IP Access Rules / IP限制規則(可以設置單IP、IP段、ASN、IP所屬國家這幾種限制)

- Bots / 機器人(暫時未使用,避免誤屏蔽一些正常的機器人爬蟲,例如廣告平台的爬蟲)

- WAF / Web應用防火牆(主要使用防火牆規則、托管規則)

- Header Modifications / Header修改(隻在修改content type等少數情況下使用過)

- Access / 身份驗證(暫未使用)

- Workers / 邊緣計算(隻在做IP代理等少數情況下使用)

- Load Balancing / 負載均衡(暫未使用)

- Origin / 源服務器

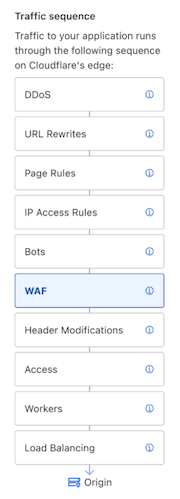

不過,上面似乎還沒有涵蓋所有過程,更詳細的一幅圖來自文章 Traffic Sequence: Which Product Runs First?:

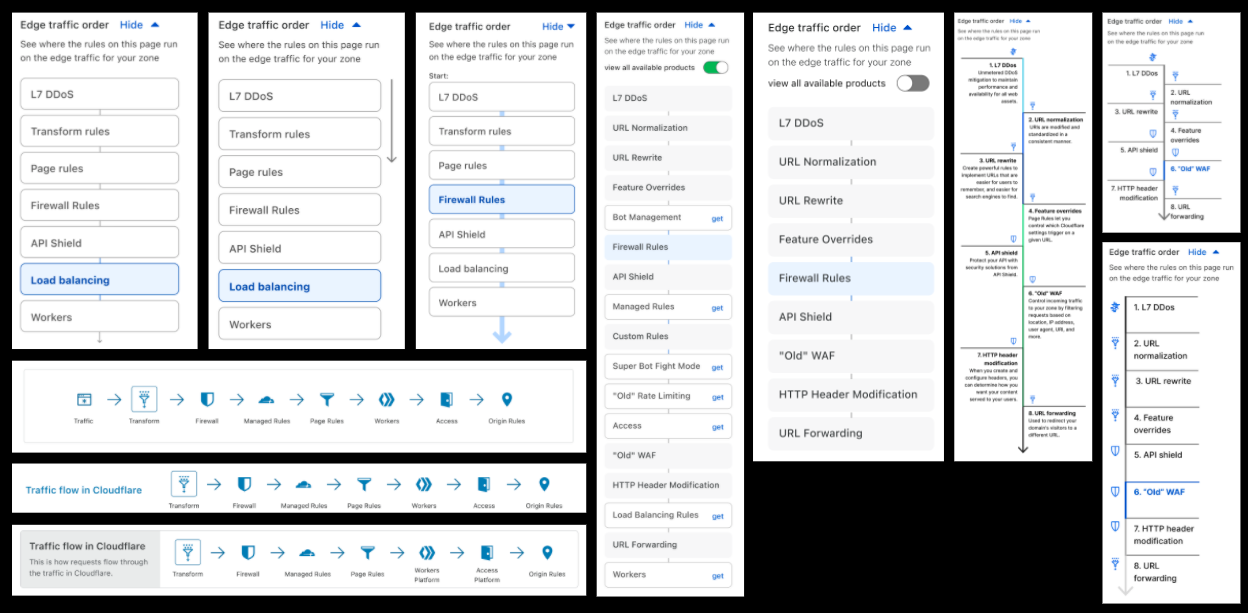

而Web應用防火牆WAF内部還有一些順序規則,從 Order and Priority of Cloudflare Firewall Rules 這篇文章可以看到這幅截圖:

用文字順序表示上面的Web防火牆順序圖像,括号中是我的注釋筆記:

- http請求(入防火牆)

- IP限制規則(可以設置單IP、IP段、ASN、IP所屬國家這幾種限制)

- 防火牆規則(各種組合條件、多種屏蔽方式,例如屏蔽不存在的網址、屏蔽非正常User Agent等)

- 區域鎖定規則(部分URL隻能在指定IP訪問)

- 用戶代理規則(填寫要屏蔽的完整User Agent,不如防火牆規則靈活)

- 浏覽器完整性檢查(Cloudflare中一般都可以開啟,百度雲加速中如果開啟會誤屏蔽Bing爬蟲)

- 防盜鍊保護(一般未開啟)

- 安全級别(IP聲譽)

- 速率限制(需要根據使用量付費,可以在保護登錄等少量頁面使用)

- 托管規則(需要詳細研究才能更好地使用)

- 出防火牆

要想把Cloudflare的一些功能都用好,還真的必須把這些流量順序都搞得清清楚楚。

先記錄到這裡,以後再補充。

補充:

- 屏蔽不存在的網址,路徑中包含的關鍵詞:wordpress, wp-, .tar, .zip, .rar, .gz (.xml.gz除外), .asp, .jsp, database, backup, .bz2, .7z, //, xmlrpc.php, etc.

- 屏蔽非正常用戶代理,User Agent中包含的關鍵詞:null, -, HttpClient, DTS Agent, HTTrack, Python-urllib, Copier, EMail Exractor, Scrapy, etc.

自由标簽

评论